Zur Zeit wird viel über Abhörmaßnahmen im Internet und speziell über das generelle Mitschneiden von Traffic normaler User geredet. Und während große Firmen gezielt Verschlüsselungstechniken einsetzen können hat der Otto Normalverbraucher kaum das Wissen, um ernsthaft etwas gegen das Mitschneiden seiner Daten zu tun. Dabei ist es gar nicht so schwer, zumindest die Übertragung der eigenen E-Mails hin zu seinem Provider über entsprechende Maßnahmen abzusichern. Ob man damit die internationalen Geheimdienste aussperrt bleibt fraglich, aber zumindest schränkt man das Mitlesen der privaten E-Mails durch Unbefugte im Internet deutlich ein! Hier kommt also eine Erklärung inkl. einiger Screenshots der gängigen E-Mail Programme und Smartphones, um die eigenen E-Mails über einen verschlüsselten Kanal zu übertragen.

Zusammenfassung in (fast) einem Satz

Bei der Übertragung von E-Mails sollte immer TLS/SSL aktiviert sein, was meistens durch ein einfaches Häkchen oder einem Auswahlmenü im E-Mail Programm realisiert werden kann. Eventuell muss dazu noch der Port geändert werden. Google hilft beim Herausfinden der korrekten Einstellungen.

Einführung

Um gleich eine Information vorweg zu nehmen: Die folgenden Einstellungen muss man nur dort machen, wo man ohnehin manuell einen E-Mail Client eingerichtet hat. Wer seine Mails immer über einen Webmailer im Internet Browser abruft (also z.B. direkt über “www.e-mail-anbieter.de”), bzw. eine gesonderte Smartphone-App wie Gmail oder GMX Mail installiert hat, der muss diese Einstellungen NICHT irgendwo suchen; im Normalfall sind diese Kanäle bereits von den Betreibern verschlüsselt, was man zum Beispiel im Browser am Präfix “https://” in der Adresszeile erkennt.

Viele Privatpersonen rufen ihre E-Mails allerdings über ein Programm auf dem PC ab, wie beispielsweise Microsoft Outlook oder Mozilla Thunderbird, bzw. verwenden die gleiche Funktionalität einer bereits vorhandenen E-Mail-App in ihrem Smartphone. Dabei werden die Übertragungsprotokolle POP3 oder IMAP zum Abrufen von E-Mails sowie SMTP zum Versand verwendet. Diese sind standardmäßig unverschlüsselt und übertragen daher den Benutzernamen/Passwort sowie die komplette Mail im Klartext über das Internet! Das bedeutet: Jede Person, die auf dem Weg der E-Mail durchs Internet den Traffic mitlesen kann, weiß auch den genauen Inhalt der E-Mails.

Praktischerweise bedarf es keines großen Aufwandes um die Übertragung der eigenen E-Mails über einen verschlüsselten Kanal hin zum E-Mail Provider zu bewerkstelligen. Die meisten Provider bieten nämlich auch die Protokolle POP3S, IMAPS und SMTPS an, wobei allen gemein ist, dass die Verschlüsselung TLS (ehemals SSL) verwendet wird. Teilweise ist auch die Rede von STARTTLS. Im Normalfall muss man dafür nur ein einziges Häkchen im E-Mail Programm anklicken sowie den Port anpassen, und schon wird alles verschlüsselt übertragen.

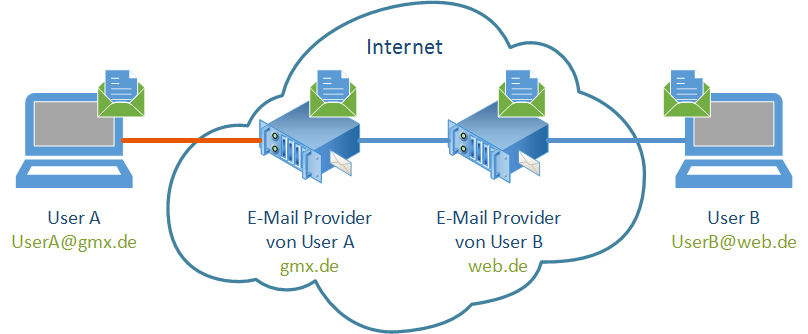

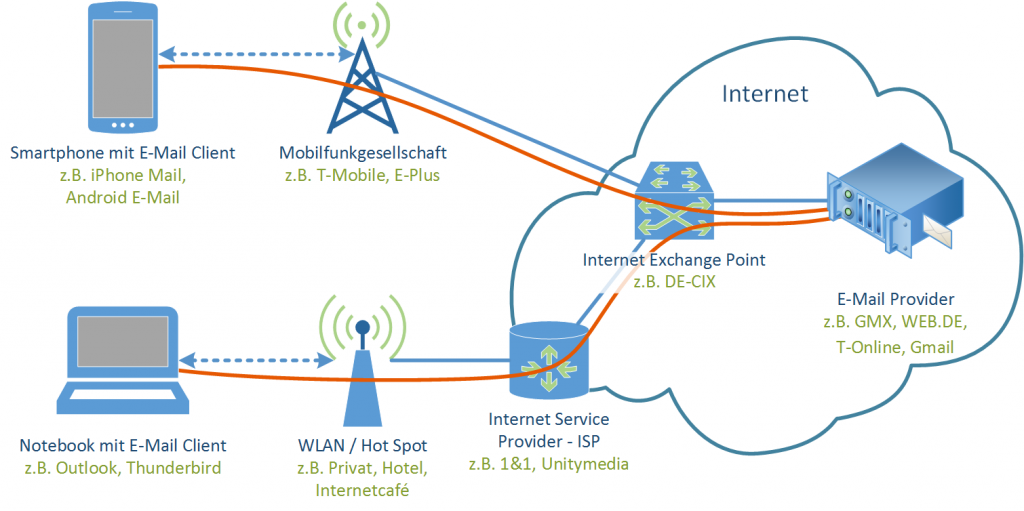

Anzumerken ist lediglich, dass hierbei NICHT die E-Mail an sich verschlüsselt wird, sondern nur die Übertragung der E-Mail hin zum eigenen E-Mail Provider, was in der nachfolgenden Skizze der orangen Linie entspricht. Der Provider hat weiterhin vollen Zugriff auf alle E-Mails. Für die Verbindung zwischen den beiden E-Mail Providern sind diese selber zuständig. Das heißt man kann nur hoffen, dass diese ebenfalls verschlüsselt ist. Und für die rechte Seite der Skizze, nämlich der Verbindung zum E-Mail Empfänger, ist der eigene Kommunikationspartner verantwortlich, den man gegebenenfalls auf diesen Blogeintrag hier hinweisen sollte. ;)

TLS muss nur aktiviert werden!

Falls also ein normales E-Mail Programm verwendet wird, wurden zumindest bei der Inbetriebnahme der eigenen E-Mail Adresse die Einstellungen für diese Übertragungsprotokolle getätigt. Eventuell hat der IT-Fachmann dabei bereits auf die Aktivierung der Verschlüsselung geachtet. Falls nicht, muss man sie nur noch nachträglich einstellen. Man braucht dabei wenig Details, da sich der Servername im Normalfall nicht ändert und somit lediglich der Port ein anderer sein kann. Hier daher eine kurze Tabelle mit den Standardports, die die meisten E-Mail Anbietern benutzen:

| Unverschlüsselt | Verschlüsselt | |

|---|---|---|

| POP3(S) | 110 | 995 |

| IMAP(S) | 143 | 993 |

| SMTP(S) | 25 | 25 oder 465 oder 587 |

Da viele Programme über eine direkte “Hier Testen” Funktion verfügen, bekommt man auch sofort Rückmeldung, ob alles richtig eingestellt wurde. Viele Provider erfordern zum Beispiel eine Authentifizierung für den SMTP Versand. Da diese Einstellung aber auch unabhängig von der eingestellten Verschlüsselung vorhanden sein musste, sollte das hier kein Problem darstellen. Ansonsten gilt wie immer: Google ist dein Freund! :) Wenn man nach dem Namen des E-Mail Providers und der Angabe der Übertragungsprotokolle (IMAP, etc.) sucht, findet man sehr schnell genau diese Angaben. Exemplarisch hier die Links zu den Hilfe-Seiten der Provider GMX, WEB.DE, T-Online und Gmail.

Screenshots der gängigen Programme und Smartphones

Zur besseren Wiedererkennung der Einstellungen habe ich ein paar Screenshots der gängigen E-Mail Programme gemacht. Je nach der Version des Programms / des Smartphones können die Fenster natürlich etwas unterschiedlich aussehen. Auch hier gilt wieder: Einfach mit Google nach dem Namen und der Version des Programms suchen und schon werden diverse Foren detailliertere Screenshots hervorbringen.

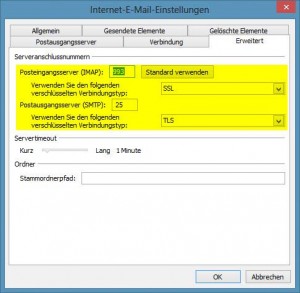

Microsoft Outlook

In Outlook geht man in die Kontoeinstellungen, klickt auf die zu konfigurierende E-Mail Adresse doppelt und kommt über “Weitere Einstellungen” schließlich zu dem Fenster, in dem man die Server konfiguriert. Der Reiter “Erweitert” zeigt die Verschlüsselungsmethoden, wobei hier zwischen “SSL” und “TLS” unterschieden wird. Je nach E-Mail Provider funktioniert die ein oder andere Variante. Also einfach testen.

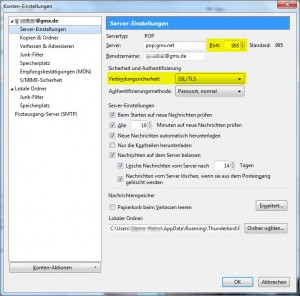

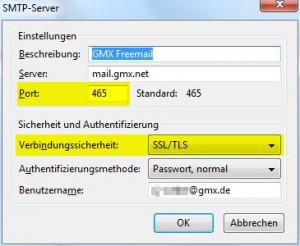

Mozilla Thunderbird

In den Konto-Einstellungen findet man direkt die “Server-Einstellungen”, die sich auf den Posteingangsserver beziehen. Für den Postausgang-Server muss man unten erst den entsprechenden Menüpunkt wählen, bevor man per “Bearbeiten” das SMTP-Server Feld sieht. In beiden Fällen kann man “SSL/TLS” auswählen:

iPhone Mail

So schön das iPhone auch zu bedienen sein mag, die Einstellungen für die E-Mail Server sind ziemlich versteckt. Über Einstellungen -> Mail, Kontakte, Kalender -> entsprechender Mail-Account -> Account -> Erweitert ist man bei den Einstellungen für den “Server für eintreffende E-Mails”. Wenn man anstatt auf “Erweitert” auf “SMTP” touched, gelangt man zum “Server für ausgehende E-Mails”. Ungefähr so sollten die Server dann konfiguriert sein, wobei hier ausschließlich die Rede von “SSL” ist:

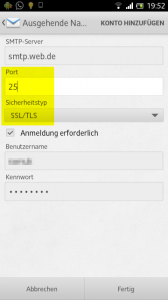

Android E-Mail

Wenn man sich in seinen E-Mails befindet, geht man unten auf Einstellungen und wählt der Reihe nach Eingehende Nachrichten, bzw. Ausgehende Nachrichten aus. Das Schlüsselwort ist auch hier “SSL/TLS”:

Für Interessierte: Technische Details

Hier eine detaillierte Skizze von dem Weg der E-Mail, den sie vom Endgerät hin zum Server des E-Mail Providers nimmt. Für die Übertragung der E-Mail hin zum eigentlichen Empfänger muss man sich diese Skizze einfach gespiegelt auf der rechten Seite noch mal vorstellen. Neben der technischen Bezeichnung der einzelnen Stationen habe ich immer noch einen typischen deutschen Anbieter als Beispiel dazu geschrieben. Die durchgängige orangene Linie deutet die verschlüsselte Verbindung hin zum E-Mail Provider an:

Man sieht, dass die E-Mails diverse Parteien durchlaufen.

Gegen wen hilft die Verschlüsselung?

- Lauscher im WLAN: Meistens befinden sich Notebooks und Smartphones in WLANs, sei es am eigenen Internetanschluss zu Hause, auf der Arbeit, im Hotel, beim Fastfood-Restaurant oder am Flughafen. Und obwohl die meisten WLANs mit einer sichern Verschlüsselung arbeiten (WPA2-AES), können zumindest alle anderen WLAN Teilnehmer (die ja den gleichen WLAN-Schlüssel besitzen), den Internetverkehr eines jeden anderen Teilnehmers mitlauschen. Und das können in einem öffentlichen Hotspot schon mal schnell mehrere Hundert sein. Das bedeutet im Fall von nicht verschlüsselten E-Mail Übertragungen, dass eben diese Verbindungen abgefischt werden können! Solche Angriffe sind zwar nicht ganz trivial durchzuführen, es gibt aber durchaus einfache Tools die es sogar Anfängern erlauben, Netzwerkverbindungen mitzuschneiden. Wer mehr Informationen dazu möchte, der kann sich beispielsweise die c’t Security 2013 mal anschauen und die Artikel “Gefahren bei der Hotspot-Nutzung” (S. 72), bzw. “Das Bestiarium der Hotspot-Angriffe” (S. 76) lesen. Es ist schon unglaublich, wie leicht man mit einer Android-App (DroidSheep) Account-Diebstahl im WLAN betreiben kann!

- Betreiber Internetanschluss/Handyanbieter: In jedem Fall befindet sich nach der ersten Netzwerkverbindung ein Internet Service Provider (ISP), der die eigentliche Verbindung ins Internet herstellt. Dies sind meistens seriöse Firmen die eigentlich kein Interesse daran haben sollten, ihre Kunden abzuhören. Dennoch hätten sie sehr einfach (!) die Möglichkeit dazu, was den Benutzer definitiv dazu bewegen sollte, so viel wie möglich zu verschlüsseln.

- Sonstige Mithörer auf dem Weg durchs Internet: Dadurch, dass das Internet keine geordnete Struktur der Netzwerkverbindungen aufweist, kann prinzipiell jede Verbindung von A nach B über x-beliebige Knotenpunkte laufen. Man kann vor einer Verbindung nicht voraussagen, welchen Weg sie nehmen wird. Dadurch hat das Internet per Design viele potentielle Mithörer auf dem Pfad von einem Kommunikationspartner zum anderen – ein weiterer guter Grund, so viel wie möglich zu verschüsseln.

Gegen wen hilft die Verschlüsselung nicht?

- Eigener E-Mail Provider: An dieser Stelle muss noch mal ganz fett erwähnt werden, dass das hier keine Ende-zu-Ende Verschlüsselung ist! Es ist nicht so, dass die E-Mail auf dem Weg bis hin zu ihrem Empfänger komplett verschlüsselt ist. Vielmehr wird sie nur auf dem Weg bis zum eigenen E-Mail Provider verschlüsselt, der sie dann wiederum im Klartext auf seinen Servern liegen hat (was auch nötig ist, damit er zum Beispiel SPAMs löschen kann oder nach Viren suchen kann). Man muss also zwangsläufig dem eigenen E-Mail Provider vertrauen. Und da viele private Benutzer “kostenlose” Provider gewählt haben, die aber natürlich trotzdem Geld verdienen wollen, sollte man ihnen kein zu großes Vertrauen entgegenbringen – schließlich werden die privaten E-Mails sehr detailliert analysiert, um spezifische Werbung einzublenden, (Referenz hier oder hier). Wer seine E-Mails nicht per se durchgeschaut haben möchte, der sollte zu einem kostenpflichtigen Angebot eines seriösen Anbieters wechseln.

- Übertragungsweg zum E-Mail Provider des Empfängers: Auf die Verbindungen zwischen den E-Mail Providern hat man keinen Einfluss. Man kann aber davon ausgehen, dass diese auch verschlüsselt stattfinden.

- E-Mail Provider des Empfängers: Jetzt kommt das gleiche Spielchen noch mal umgekehrt: Der Provider des E-Mail Empfängers hat die E-Mail natürlich auch wieder im Klartext vorliegen. Bezüglich des zwangsläufigen Vertrauens kann man den Text von oben 1 zu 1 übernehmen.

- Übertragungsweg zum E-Mail Empfänger: Und schließlich wird die E-Mail ja dem eigentlichen Empfänger auch zugestellt. Benutzt dieser aber unverschlüsselte Verbindungen, gibt es auch die gleichen Angriffsvektoren wie bei einem selbst. Es wäre aber ein Anfang, dem entsprechenden Empfänger diesen Blogeintrag hier zu schicken mit der Bitte, die Verschlüsselung für die Übertragungsprotokolle einzuschalten. ;)

Verschlüsselungsalgorithmus TLS

Wer sich für den eingesetzten Verschlüsselungsalgorithmus interessiert, dem sei gesagt, dass es ein hybrides Verfahren ist, bei dem erst über ein asymmetrisches Kryptoverfahren ein Schüssel ausgetauscht wird (entweder per RSA, wobei der Client den Schlüssel erzeugt, oder über Diffie-Hellman DH, wobei beide Parteien einen Input zum Schlüssel liefern = Perfect Forward Secrecy), der tatsächliche Traffic dann aber über ein symmetrisches Kryptoverfahren (RC4, 3DES, AES) geschickt wird. Egal welches Übertragungsprotokoll für die E-Mails im Endeffekt verwendet wird, baut TLS eine Art Tunnel auf, durch die das eigentliche Protokoll dann verschlüsselt übertragen wird. Wie so oft beschreibt Wikipedia den Sachverhalt dazu ganz gut. Zusätzlich findet man im Internet viele Sequenzdiagramme, die den genauen Ablauf einer TLS Session erläutern. Wer sich mit der Security und bekannten Schwachstellen von SSL/TLS auseinandersetzen möchte, dem sei diese Zusammenfassung von Chris Meyer ans Herz gelegt. In jedem Fall hat man als Endanwender aber keinen Einfluss auf die vom E-Mail Provider verwendeten Optionen in den Algorithmen. Wenn lediglich ein schwacher Cipher verwendet wird, kann man daran nichts ändern.

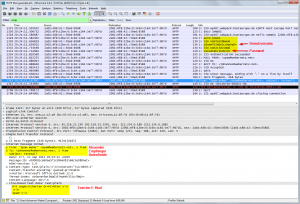

Beispiel: Traffic mit und ohne Verschlüsselung

Als letztes hier noch ein kleiner Exkurs in die Netzwerktechnik des Internets. Ich habe die Paketmitschnittfunktion unserer heimischen FRITZ!Box genutzt, um den Internet-Traffic für ein paar Minuten mitzuschneiden. (Erreichbar aus dem lokalen Netz unter “http://fritz.box/html/capture.html“, sehr praktisch! Analyse danach mit Wireshark.) Testweise habe ich eine E-Mail Adresse “spam@webernetz.net” angelegt und ein triviales Passwort vergeben. Man sieht nachfolgend eindeutig, dass eben dieses Passwort im Klartext, also unverschlüsselt, über das Internet geschickt wird. Es ist zwar Base64 codiert, was etwas randomisiert aussieht, aber nichts mit Verschlüsselung zu tun hat. Einen Base64 Decoder gibt es zum Beispiel hier. Ebenso erkennt man den Text der E-Mail, die per unverschlüsseltem SMTP verschickt wurde:

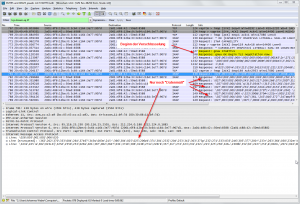

Im Gegensatz dazu noch ein Screenshot, bei dem die Übertragung verschlüsselt wurde, hier im Beispiel IMAPS. Man erkennt lediglich das Protokoll und den Port, sieht danach aber nichts mehr von der E-Mail oder gar dem Passwort. Sehr gut!

Ausblick: Komplette E-Mail verschlüsseln

Es gibt natürlich auch die Möglichkeit, eine E-Mail komplett vom Absender bis hin zum Empfänger zu verschlüsseln, eine sogenannte Ende-zu-Ende Verschlüsselung. Leider bedarf es hierzu komplexerer Vorgehensweisen, da man sich auf das Gebiet der Public-Key Kryptoverfahren inklusive Zertifikaten usw. begibt. Wer daran Interesse hat, der kann mal nach den Schlagworten PGP oder S/MIME googeln. Neben kostenpflichtigen Angeboten (beispielsweise für ein vertrauenswürdiges Benutzerzertifikat signiert von einer Trusted Third Party) gibt es auch die kostenlosen Varianten, bei denen man seinen eigenen öffentlichen Schlüssel irgendwo publiziert, zum Beispiel auf seiner Homepage. Ein anderes Schlagwort in diesem Zusammenhang ist das Web of Trust. Aber wie gesagt: Es wird hierbei deutlich komplexer. :(

Ende

Uiui, jetzt ist der Artikel doch ganz schön lang geworden. Ich hoffe aber, dass alle Fragen einfach beantwortet werden konnten. Wer also bis hier hin gelesen hat: Cool, vielen Dank. ;) Und herzlichen Glückwunsch zur (hoffentlich) eingestellten Verschlüsselung.

Eine Frage bleibt leider noch offen: Was tun, wenn der eigene E-Mail Provider keine Verschüsselung anbietet? Zunächst würde ich ihn darauf hinweisen und eindeutig nachhaken, ob er es nicht zeitnah anbieten kann. Falls nicht, würde ich ernsthaft über einen Wechsel des Providers nachdenken. Es ist heutzutage absolut Standard, eben diese Verschüsselungen anzubieten. Und wer es nicht tut, der hat entweder technisch wenig Ahnung oder weigert sich generell gegen Verschlüsselungen. In jedem Fall würde ich einen solchen Provider dann nicht empfehlen!

Falls sonst irgendetwas nicht geklappt haben sollte -> einfach die Kommentarfunktion hier unten benutzen und nachfragen. Ich werde gerne antworten.

Featured image “Lover’s Bridge” by Nic Redhead is licensed under CC BY-SA 2.0.

Wusste nicht, dass man mit der Fritzbox so schön mitschneiden kann, danke für den Hinweis!

Man kommt übrigens auch über die Fritzbox GUI an das Packet-Capture: Unten links auf “Inhalt” klicken und dann wieder unten links auf “FRITZ!Box Support”. Dort gibt es dann einen Link zu “Paketmitschnitte”.

?